[ad_1]

Les principales sociétés financières et d’assurance situées dans les pays francophones d’Afrique ont été ciblées au cours des deux dernières années dans le cadre d’une campagne malveillante persistante portant le nom de code DangereuxSavane.

Les pays ciblés sont la Côte d’Ivoire, le Maroc, le Cameroun, le Sénégal et le Togo, les attaques de harponnage se concentrant fortement sur la Côte d’Ivoire ces derniers mois, a déclaré la société israélienne de cybersécurité Verify Level dans un rapport publié mardi.

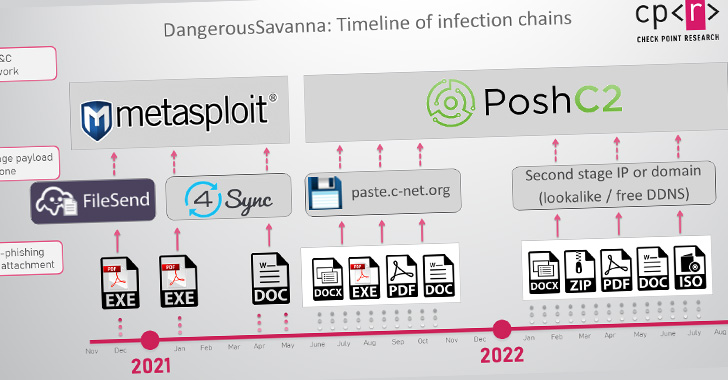

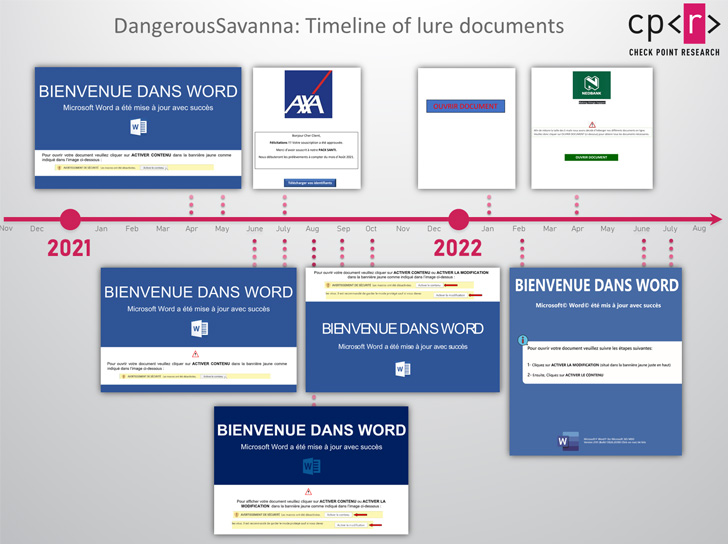

Les chaînes d’an infection impliquent de cibler les employés des establishments financières avec des messages d’ingénierie sociale contenant des pièces jointes malveillantes comme moyen d’accès preliminary, conduisant finalement au déploiement de logiciels malveillants prêts à l’emploi tels que Metasploit, PoshC2, DWservice et AsyncRAT.

“La créativité des acteurs de la menace est exposée dans la part d’an infection initiale, automotive ils poursuivent constamment les employés des entreprises ciblées, changeant constamment les chaînes d’an infection qui utilisent un giant éventail de sorts de fichiers malveillants, des chargeurs exécutables auto-écrits et des paperwork malveillants, aux fichiers ISO, LNK, JAR et VBE dans diverses combinaisons », a déclaré la société.

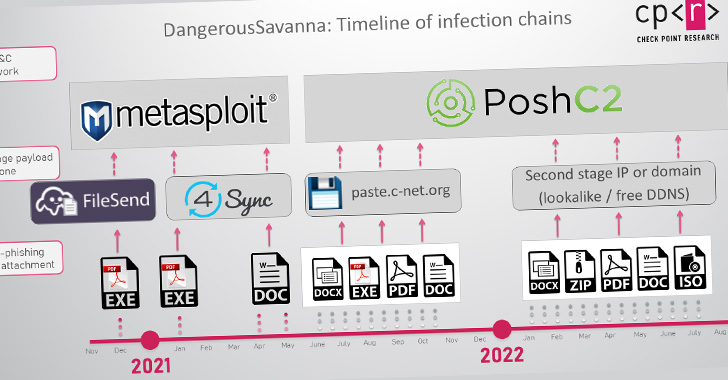

Les e-mails de phishing sont rédigés en français et envoyés through les companies Gmail et Hotmail, même si les messages usurpent également l’identité d’autres establishments financières en Afrique pour renforcer leur crédibilité.

Alors que les attaques de 2021 ont exploité les paperwork Microsoft Phrase contenant des macros comme leurres, la décision de l’entreprise de bloquer les macros dans les fichiers téléchargés sur Web par défaut plus tôt cette année a conduit les acteurs de DangerousSavanna à basculer vers les fichiers PDF et ISO.

De plus, la première obscure d’attaques de fin 2020 à début 2021 impliquait l’utilisation d’outils sur mesure basés sur .NET, déguisés en fichiers PDF joints à des e-mails de phishing, pour récupérer les droppers et loaders de la prochaine étape à partir de serveurs distants. .

Quelle que soit la méthode utilisée, les activités de post-exploitation effectuées après avoir pris pied preliminary incluent l’établissement de la persistance, la reconnaissance et la fourniture de costs utiles supplémentaires pour contrôler à distance l’hôte, tuer les processus anti-malware et enregistrer les frappes.

La provenance exacte de l’auteur de la menace reste incertaine, mais le changement fréquent de ses outils et méthodes démontre sa connaissance des logiciels open supply et sa capacité à affiner ses tactiques pour maximiser les beneficial properties financiers.

“Si une chaîne d’an infection ne fonctionnait pas, ils changeaient l’attachement et le leurre et essayaient de cibler la même entreprise encore et encore en essayant de trouver un level d’entrée”, a déclaré Verify Level. “Avec l’ingénierie sociale through le harponnage, il suffit d’un clic imprudent d’un utilisateur sans méfiance.”

[ad_2]

Supply hyperlink